>> Alter Solutions est désormais act digital <<

Audit de Cybersécurité et Test d'intrusion

Tests d’Intrusion TO

Détectez les vulnérabilités de sécurité dans les environnements industriels

Notre équipe spécialisée en tests d'intrusion peut exécuter des attaques contrôlées et réalistes sur vos systèmes et infrastructures de Technologie Opérationnelle (TO), pour évaluer leur niveau de sécurité, détecter leurs vulnérabilités et proposer des solutions pour les corriger.

/1782x1347_ot_penetration.webp?width=1782&height=1347&name=1782x1347_ot_penetration.webp)

Qu'est-ce que le Test d'Intrusion TO ?

Les Tests d'Intrusion des Technologies Opérationnelles (TO) se concentrent sur l'identification et l'évaluation des vulnérabilités de sécurité dans les environnements industriels. Ce service d'audit de sécurité spécialisé, est principalement utilisé dans les secteurs qui dépendent fortement des Systèmes de Contrôle Industriel (ICS), tels que :

- Usine de production

- Énergie

- Pétrole et gaz

- Eau et assainissement

- Chimique

- Mines

- Transport

- Télécommunications

- Défense

La Cybersécurité TO – et les Tests d'Intrusion TO en particulier – devient de plus en plus importante compte tenu de la convergence TO-TI. Les systèmes TO qui étaient autrefois isolés, sont désormais plus connectés que jamais aux réseaux d'entreprise et même à l'internet public, élargissant considérablement la surface d'attaque.

Tests d’Intrusion TO avec act digital

Nos auditeurs de sécurité TO peuvent exécuter des attaques sur des systèmes et équipements spécifiques pour détecter et évaluer leurs vulnérabilités. Nos services couvrent une variété de composants TO, tels que :

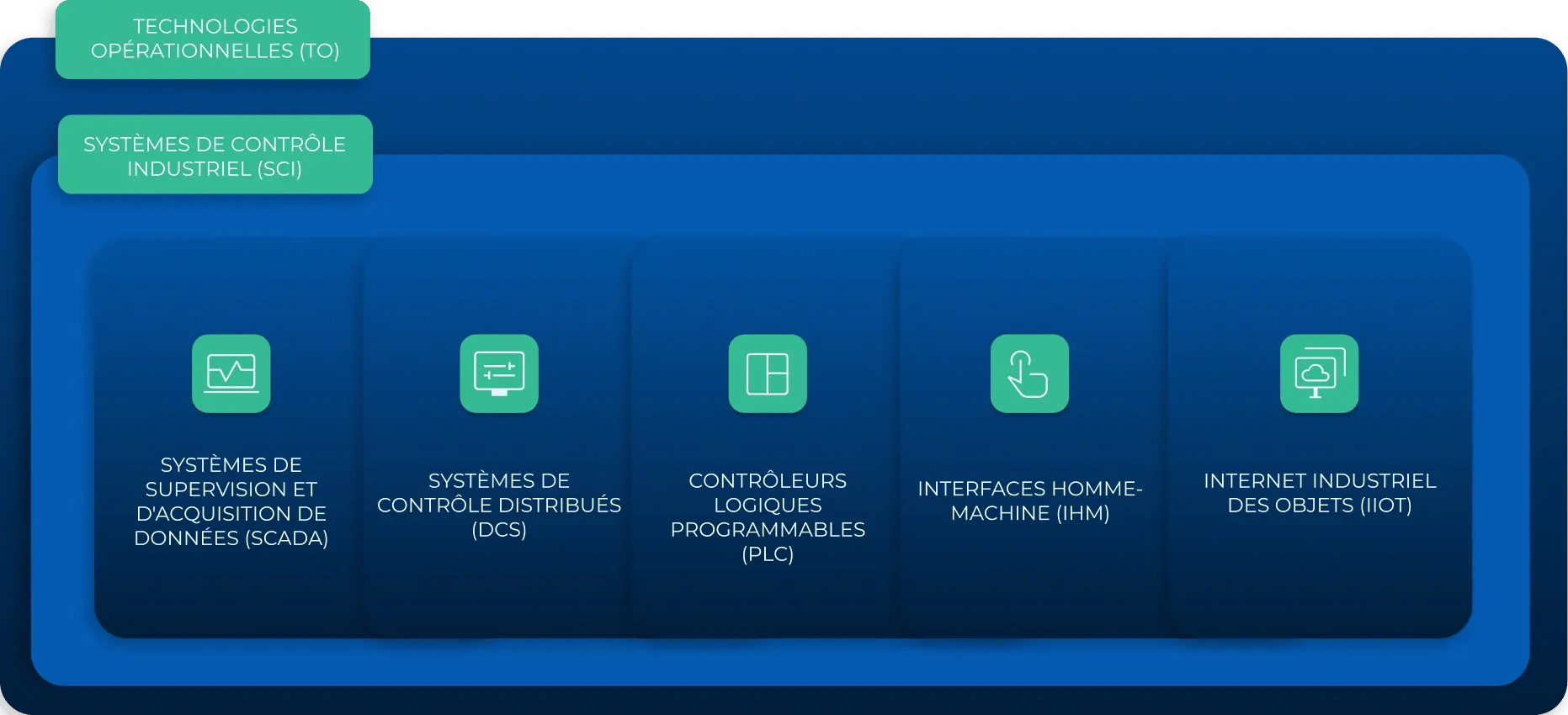

Systèmes de Contrôle Industriel (SCI)

Composants principaux de la technologie opérationnelle, utilisés pour surveiller, gérer et automatiser les processus industriels. Ils incluent une variété de dispositifs, systèmes et contrôles, comme ceux listés ci-dessous.

Systèmes de Supervision et d'Acquisition de Données (SCADA)

Systèmes qui surveillent et gèrent les processus d'infrastructure critique. Ils combinent logiciels et matériels pour collecter des données en temps réel et contrôler les équipements à distance. Ils sont utilisés dans la plupart des environnements TO, par exemple, dans les pipelines de pétrole et de gaz et dans les systèmes de gestion de l'eau.

Systèmes de Contrôle Distribués (DCS)

Systèmes de contrôle intelligents répartis dans les usines et utilisés pour gérer les contrôleurs locaux. Ils sont généralement utilisés dans les processus industriels continus, comme la production d'énergie et la fabrication chimique.

Contrôleurs Logiques Programmables (PLC)

Ordinateurs industriels qui interprètent les entrées, exécutent la logique programmée et contrôlent les sorties, basées sur les conditions paramétrés. Ils sont responsables de l'automatisation dans les usines et autres environnements industriels.

Interfaces Homme-Machine (IHM)

Dispositifs ou systèmes qui permettent aux opérateurs humains d'interagir avec les systèmes de contrôle industriel, par le biais d'affichages graphiques ou textuels, de boutons ou d'autres méthodes d'entrée/sortie.

Internet Industriel des Objets (IIoT)

Dispositifs IoT spécialisés, conçus pour les applications industrielles – également connus sous le nom d'Industrie 4.0. Ils permettent la maintenance prédictive, le suivi des actifs TO et l'automatisation avancée dans les environnements industriels.

Nos approches de Tests d'Intrusion TO

Vous pouvez choisir une seule ou plusieurs approches parmi les suivantes :

Test d'Intrusion Boîte Noire

Les tests d'intrusion en mode "boîte noire" émulent un attaquant sans information sur les systèmes ciblés, qui essaye de s'y introduire. Cette méthode est très réaliste et met en évidence les vulnérabilités qui pourraient être exploitées par un vrai attaquant, mais n'est pas toujours efficace et est considérée comme trop risquée pour être effectuée sur des environnements de production critiques.

Test d'Intrusion Boîte Grise

Le mode "boîte grise" est équilibré entre les tests d'intrusion boîte blanche et boîte noire. Les testeurs ont accès à un certain niveau d'information sur les systèmes ciblés et agissent comme des attaquants qui ont déjà obtenu un certain accès, afin de mener des tests plus spécifiques, tout en explorant davantage le système, pour identifier les vulnérabilités potentielles. Cette méthode est un bon équilibre entre réalisme et efficacité, elle peut être réalisée sur des environnements de production critiques.

Test d'Intrusion Boîte Blanche

Dans ce mode, les pentesteurs disposent d'informations détaillées complètes sur les systèmes ciblés (schéma d’architecture et système, code source, accès aux données, identifiants administeurs, etc.). Cela leur permet de fournir une évaluation exhaustive du niveau de sécurité du système.

Les 6 étapes des Tests d'Intrusion TO

Lorsque nous effectuons un Test d'Intrusion TO pour un client, nous suivons ces étapes :

#1

Discussion technique pour définir le périmètre et les scénarios de test

Nous commençons par une discussion approfondie avec les équipes TO et TI pour comprendre les caractéristiques de l'environnement industriel du client, cartographier les actifs critiques et établir les scénarios et périmètres pertinents à tester.

#2

Validation des exigences techniques

Avant d'initier le test lui-même, nous validons tous les prérequis techniques pour assurer une évaluation sûre et efficace.

#3

Tests techniques

Notre équipe spécialisée en pentests TO effectue le test d'intrusion, employant toutes les techniques nécessaires pour découvrir et évaluer les vulnérabilités dans les systèmes ou équipements ciblés. Tout au long de l'évaluation, nous maintenons une communication continue avec l'équipe du client, les notifiant des vulnérabilités critiques qui nécessitent une attention urgente, des problèmes émergents, et plus encore.

#4

Retour à chaud

À la fin des tests et avant que le rapport ne soit terminé, une réunion de retour « à chaud » est organisée pour présenter au client les conclusions initiales et la liste des vulnérabilités trouvées, avec les recommandations associées.

#5

Livraison du rapport complet

Après la fin du test, nous fournissons un rapport détaillé incluant une synthèse managériale, le récapitulatif de toutes les vulnérabilités, classés par niveau de risque, les détails de chaque vulnérabilité, incluant notamment l'observation technique, l'évaluation des risques et les recommandations de remédiation.

#6

Réunion de clôture

Chaque intervention se termine par une session de débriefing avec le client, où nous passons en revue les principales découvertes et priorités de remédiation, clarifions les détails techniques, résumons les leçons apprises, et conseillons sur l'amélioration continue et les futures évaluations à prévoir.

Pourquoi les Tests d'Intrusion TO sont vitaux

Évaluer la résilience des environnements industriels est bénéfique pour plusieurs raisons :

Identifier les vulnérabilités dans les systèmes critiques

Les tests d'intrusion TO révèlent les failles de sécurité dans les systèmes de contrôle, avant que les attaquants ne puissent les exploiter. Cette approche proactive aide à prévenir les temps d'arrêt coûteux et les perturbations des services et infrastructures critiques, tels que les systèmes d'eau, les réseaux de transport ou les réseaux électriques.

Préserver la sécurité physique

En identifiant et en corrigeant les vulnérabilités dans les systèmes de contrôle et les mécanismes de sûreté, les tests d'intrusion TO contribuent à réduire le risque de cyberattaques, qui pourraient causer des dysfonctionnements ou des dommages aux équipements, voir des préjudices physiques aux personnes.

Assurer la conformité réglementaire

Les secteurs critiques font face à des exigences de sécurité strictes, rendant souvent la pratique de test d'intrusion TO régulier essentielle pour démontrer la conformité. En identifiant les vulnérabilités et les failles de sécurité par le biais de tests d'intrusion, les organisations peuvent aborder proactivement leurs faiblesses avant les audits réglementaires, fournissant une preuve documentée de leur conformité et aidant à éviter les pénalités coûteuses associées à la non-conformité.

Sécuriser les interactions TO-TI

Alors que les systèmes TO traditionnellement isolés deviennent de plus en plus connectés aux réseaux TI, le test d’intrusion devient crucial pour identifier les vecteurs d'attaque engendrés par ces interactions. Notre méthodologie de pentest aborde les menaces dans les deux domaines, ainsi que dans leurs interconnexions.

Prévenir les pertes financières

Dans de nombreux environnements industriels, les temps d'arrêt de production peuvent coûter des millions par heure. Les tests d'intrusion TO aident à prévenir les dommages coûteux aux équipements et les interruptions de production, tout en réduisant la responsabilité et les coûts d'assurance liés aux incidents cybers.

Construire la confiance des clients

Placer la sécurité au cœur des opérations en implémentant des tests d'intrusion TO réguliers démontre la volonté d’une bonne gestion des risques pour les clients, investisseurs et partenaires. En fin de compte, c'est un moyen de protéger la réputation de la marque, qui pourrait être gravement endommagée par des incidents de cybersécurité.

La Cybersécurité TO en chiffres

83%

Pourcentage de dirigeants TO qui ont subi au moins un incident de cybersécurité au cours des 3 dernières années.

Source: Rapport SANS 2024 sur la Cybersécurité ICS/TO

62%

Pourcentage d’augmentation des budgets cybersécurité dédiés à la TO.

Source: État 2024 de la Technologie Opérationnelle et de la Cybersécurité

25%

Pourcentage d'organisations industrielles qui ont dû interrompre leurs opérations à cause d'une cyberattaque en 2023.

Source: Palo Alto Networks' L'État de la Sécurité TO

Nos certifications

act digital est qualifiée Prestataire d'Audit de Sécurité des Systèmes d'Information (PASSI), une certification de sécurité délivrée par l'Agence française pour la cybersécurité (ANSSI). Nous couvrons tous ces domaines :

-

Audit organisationnel

-

Audit d'architecture

-

Audit de configuration

-

Audit de code source

-

Tests d'intrusion / Pentest

Cette qualification assure à nos clients un haut niveau d’expertise de nos auditeurs, ainsi qu’un processus d’audit robuste et éprouvé.

Autres services d'Audit de Cybersécurité et Test d'intrusion

Pourquoi act digital ?

18 ans d'expérience

act digital EMEA a été fondée à Paris, en 2006, et s'est depuis concentrée sur la transformation numérique. Nous sommes présents dans 12 pays d'Europe, d'Amérique et d'Afrique, et nous sommes les partenaires sécurité d'entreprises des secteurs de l'industrie, des services, de la finance, de l'assurance, du transport et de la technologie, depuis plus de 10 ans.

Flexibilité et approche centrée sur le client

Nous fournissons un niveau de service adapté aux besoins du client, allant jusqu'à une protection 24/7. Nous avons une solide expérience dans différents secteurs et technologies, et notre approche des services informatiques est agnostique : ce qui compte, c'est ce qui convient le mieux à chaque client.

La confidentialité comme valeur fondamentale

Vos données et celles de vos partenaires sont en sécurité avec nous. Nos experts opèrent au sein de l'Union Européenne (UE), ce qui signifie que nous sommes entièrement conformes au Règlement Général sur la Protection des Données (RGPD).

Certifications clés

Nous détenons des certifications de sécurité pertinentes comme la PASS et l’ISO 27001. Nos experts sont également certifiés OSCP, OSCE, GXPN et CRTM. De plus, nous faisons partie de la communauté de cybersécurité InterCERT France.

Nos articles

Contactez-nous dès aujourd'hui

Remplissez notre formulaire de contact et notre équipe dédiée à la Cybersécurité vous répondra dans les 24 heures.

Vous pouvez également nous écrire un e-mail avec plus d'informations sur votre projet et vos besoins: